∙ Articles

Starting Out With Cryptocurrency? Here are five things to note before you buy Bitcoin

5 min

Although Bitcoin got popular in 2017, not everyone bought the coin at the time. The five stages of adoption principle categorize people into five classes when it comes to accepting new technology. The five classes are Innovators, Early Adopters, Early Majority, Late Majority, and Laggards. For cryptocurrency, the 'majority' stages were reached in 2017. However, events of the past few years after that has shown that cryptocurrency is here to stay. The result of this is that more people are beginning to join the world of cryptocurrency.

However, for a lot of people starting out, the world of cryptocurrency can still be a strange terrain. So, if you’re considering joining in the world of cryptocurrency, then here are a few things you should consider before buying Bitcoin online.

1. Reputable Cryptocurrency Vendors Will Verify Your Identity

Just like you do with banks and other reputable financial institutions, any reputable cryptocurrency vendor would always verify your identity before transacting with you. This could be done with a government-issued identity card, a driver’s license, passport. The verification can also be carried out using a social security number or a national ID number. All of this is to help prevent impersonation and protect users of their platform.

Even cryptocurrency platforms like BTCBIT still that offer you a chance to buy Bitcoin using your credit or debit cards directly still need to verify your identity. So, if you come across a cryptocurrency platform without appropriate verification schemes, you might want to be extra careful with such a platform.

How does this verification happen?

While banks might require you to open an account with them in person, most cryptocurrency platforms do not have this luxury as they are strictly online. Since it’s not practicable to visit a website in person, another approach to verification is often explored. Some platforms might ask that you upload a photograph of you holding a means of identification. Apart from this, some platforms might also require that you fill a ‘declaration of intent’ form.

Another important point to note is that you have to be careful what platforms you’d be uploading your documents to as some fraudulent websites only use these platforms to collect the details of other to catfish on other platforms. For newbies, however, you might want to confirm the validity of a cryptocurrency platform before transacting on such platform. This would protect you from fraudulent platforms online.

2. You Would Need A Wallet

Just like in real life, you also need a space to store your funds, you also need a place to store your cryptocurrency. This is where a crypto wallet comes in. There are different forms of cryptos, some can exist on your desktop or

mobile app. Irrespective of the wallet you choose for your crypto, your wallet should have an address which you can share with others. However, one thing you have to be wary of is that every cryptocurrency has its own blockchain, which is the very technology on which cryptocurrency was developed. The implication of this is that if you use different cryptocurrencies, you would need different wallets for each of them. A Bitcoin wallet is different from an Ethereum wallet.

3. How do you choose a wallet?

Before choosing a wallet, it is important to carry out sufficient research. Wallets that are online are usually more preferable because they offer you better access to your funds. The only issue with these types of wallets is that they are more susceptible to hacking. Offline wallets are safer with respect to hacking, the only issue with offline wallets is that if the device on which they are stored is lost or damaged, you might not be able to recover your funds.

4. Always protect your private keys

Private keys are simply the password to your cryptocurrency wallet. They are usually a long and contain letters and number associated with your wallet address. These keys are required whenever you want to send cryptocurrency or cash out your cryptocurrency.

Private keys are one of the protection schemes that make Blockchain hard to penetrate. The keys are generated automatically and can’t be reset once lost. Although some wallet providers have options that allow you to recover private keys.

You might also want to note that if a person has your private keys, they have access to all your cryptocurrency. The implication of this is that you don’t want to give your private keys to anyone you do not trust.

5. Cryptocurrency is not just Bitcoin

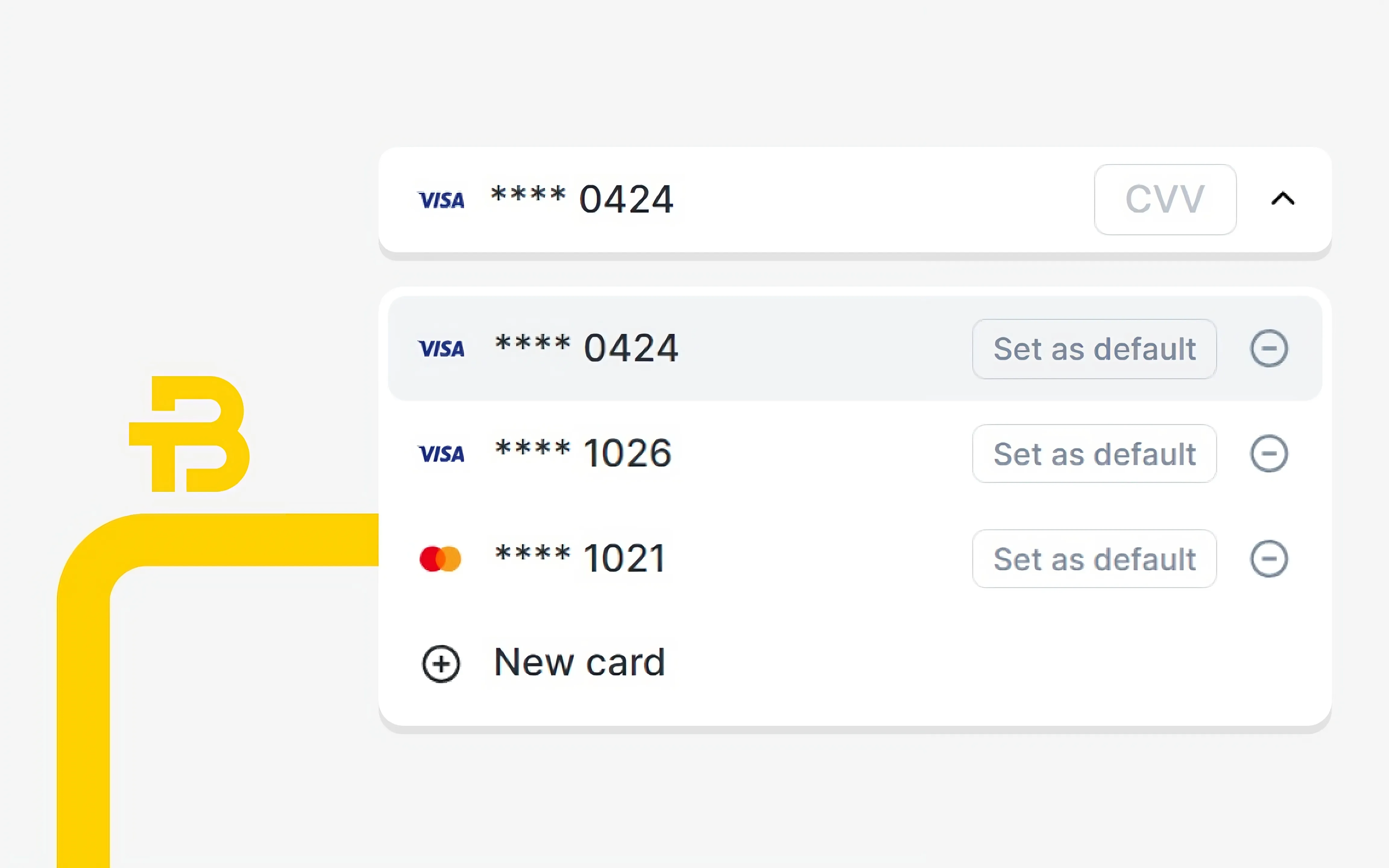

When starting out, most people often make the mistake of thinking cryptocurrency and Bitcoin mean the same thing. They don’t! Bitcoin is just one of many cryptocurrencies in existence. As it stands, there are currently over 2000 cryptocurrencies. Although Bitcoin remains the biggest. Some other cryptocurrencies include Litecoin, Ethereum, Ripple etc. All cryptocurrencies have different values. Some cryptocurrency vendors like BTCBIT allow you to get any one of these coins with your credit or debit card.

However, for a lot of people starting out, the world of cryptocurrency can still be a strange terrain. So, if you’re considering joining in the world of cryptocurrency, then here are a few things you should consider before buying Bitcoin online.

1. Reputable Cryptocurrency Vendors Will Verify Your Identity

Just like you do with banks and other reputable financial institutions, any reputable cryptocurrency vendor would always verify your identity before transacting with you. This could be done with a government-issued identity card, a driver’s license, passport. The verification can also be carried out using a social security number or a national ID number. All of this is to help prevent impersonation and protect users of their platform.

Even cryptocurrency platforms like BTCBIT still that offer you a chance to buy Bitcoin using your credit or debit cards directly still need to verify your identity. So, if you come across a cryptocurrency platform without appropriate verification schemes, you might want to be extra careful with such a platform.

How does this verification happen?

While banks might require you to open an account with them in person, most cryptocurrency platforms do not have this luxury as they are strictly online. Since it’s not practicable to visit a website in person, another approach to verification is often explored. Some platforms might ask that you upload a photograph of you holding a means of identification. Apart from this, some platforms might also require that you fill a ‘declaration of intent’ form.

Another important point to note is that you have to be careful what platforms you’d be uploading your documents to as some fraudulent websites only use these platforms to collect the details of other to catfish on other platforms. For newbies, however, you might want to confirm the validity of a cryptocurrency platform before transacting on such platform. This would protect you from fraudulent platforms online.

2. You Would Need A Wallet

Just like in real life, you also need a space to store your funds, you also need a place to store your cryptocurrency. This is where a crypto wallet comes in. There are different forms of cryptos, some can exist on your desktop or

mobile app. Irrespective of the wallet you choose for your crypto, your wallet should have an address which you can share with others. However, one thing you have to be wary of is that every cryptocurrency has its own blockchain, which is the very technology on which cryptocurrency was developed. The implication of this is that if you use different cryptocurrencies, you would need different wallets for each of them. A Bitcoin wallet is different from an Ethereum wallet.

3. How do you choose a wallet?

Before choosing a wallet, it is important to carry out sufficient research. Wallets that are online are usually more preferable because they offer you better access to your funds. The only issue with these types of wallets is that they are more susceptible to hacking. Offline wallets are safer with respect to hacking, the only issue with offline wallets is that if the device on which they are stored is lost or damaged, you might not be able to recover your funds.

4. Always protect your private keys

Private keys are simply the password to your cryptocurrency wallet. They are usually a long and contain letters and number associated with your wallet address. These keys are required whenever you want to send cryptocurrency or cash out your cryptocurrency.

Private keys are one of the protection schemes that make Blockchain hard to penetrate. The keys are generated automatically and can’t be reset once lost. Although some wallet providers have options that allow you to recover private keys.

You might also want to note that if a person has your private keys, they have access to all your cryptocurrency. The implication of this is that you don’t want to give your private keys to anyone you do not trust.

5. Cryptocurrency is not just Bitcoin

When starting out, most people often make the mistake of thinking cryptocurrency and Bitcoin mean the same thing. They don’t! Bitcoin is just one of many cryptocurrencies in existence. As it stands, there are currently over 2000 cryptocurrencies. Although Bitcoin remains the biggest. Some other cryptocurrencies include Litecoin, Ethereum, Ripple etc. All cryptocurrencies have different values. Some cryptocurrency vendors like BTCBIT allow you to get any one of these coins with your credit or debit card.

Other news

More newsOne Single Step

Learn more

Registration

You only need to enter your email and password, no additional data. Instant registration.

**********